01简述

不论是开发设计或是检测,在工作上常常会碰到必须抓包软件的情况下。这篇文章内容关键详细介绍怎样在每个服务平台下,高效率的抓包软件。

现阶段的抓包软件整体可以分成两大类:

- 一种是设置代理抓取http包,例如Charles、mitmproxy这种手机软件。

- 另一种是立即抓取通过网口的全部协议包,在其中最知名便是鼎鼎大名的wireshark及其linux内置的抓包软件tcpdump。

下边关键介绍一下这四个抓包工具的特性和应用。

02Wireshark

wireshark想来大部分程序猿都并不会生疏。wireshark在各种服务平台都能够安裝应用,它可以抓取通过特定网口的全部协议。wireshark尽管很强劲,可是对初学者实际上没有很友善。

这也就是因为它太强,它可以抓取全部包,因此初学者在运用时应对一望无际数据流分析手足无措。初学者必须认认真真的去学习如何过滤获得自身喜欢的包,可是如果不了解wireshark的过滤语法,要过滤数据将困难重重。

过滤语法简易详细介绍

wireshark的过滤语法汇总起來实际上也非常简单,便是以协议开始,后边可以跟随协议的特性,随后再加上一些分辨标记,例如contains、==、>、<这些。例如只想要展现http的协议內容,则立即在过滤器文本框中键入http就可以。

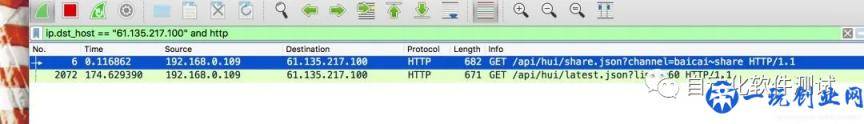

如下图:

例如我只要看http协议的请求头中uri包括’/api’的协议,就可以这样写:

假如想根据总体目标ip或是由来ip来过滤包,就不能以http协议为作为前缀了,由于那些是ip协议的相应特性。根据总体目标ip来过滤可以这样写:

上边表明总体目标设备的ip是61.135.217.100而且协议是http的包。

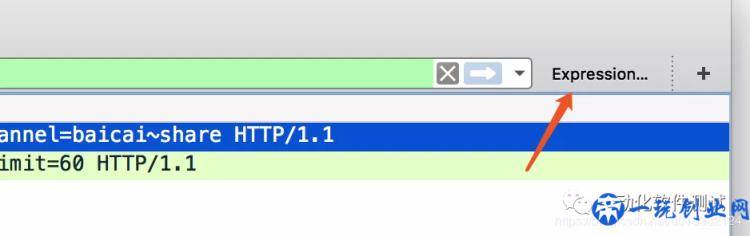

wireshark适用很多种多样协议,我们可以借助右上方的expression来打开搜索适用的协议,还能够找到协议适用的特性,随后填写希望的值,手机软件会自動为大家搭建过滤句子。

优势:

- 功能齐全,可以抓取全部协议的包

- 捉到的包非常容易剖析

缺陷:

- 因为网上网络服务器沒有GUI,仅有命令,因而没法线上上网络服务器应用

- 没法剖析https数据,因为wireshark是在链路层获得的数据信息内容,因此获得到的https包是数据加密后的数据信息,因而没法剖析包內容。自然,我们可以对https数据开展破译, 可是实际操作具备一定的复杂性,很有可能要耗费许多時间。

03Tcpdump

tcpdump是linux上带有的一个抓包软件(mac也是有),功能齐全,还可以抓取通过特定网口的全部协议包。

因为是命令行工具,tcpdump抓取到的包不便于剖析,一个普遍的作法是将tcpdump捉到的包輸出到某一文档,随后将文档备份出来用wireshark剖析。

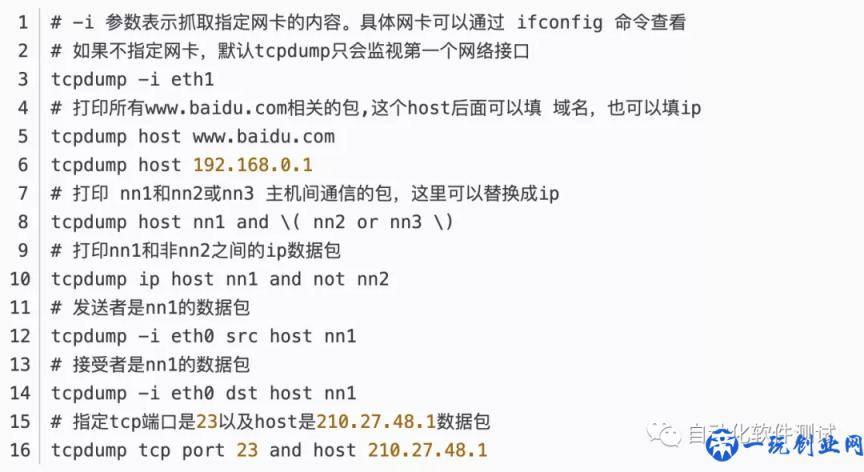

一些简易的过滤主要参数:

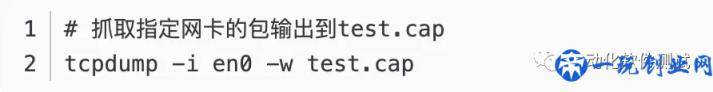

抓包软件內容輸出到文档:

以后我们可以把test.cap立即用wireshark开启,就可以很直接的剖析包了。

用tcpdump輸出cap文件包:

| tcpdump-r test.cap |

04Charles

Charles是一款http抓包工具,它是根据经销商来完成的抓包软件。也就是我们在浏览网页页面时必须配备代理商,将代理偏向Charles监视的端口号,以后大家的http要求都是会方问Charles的端口号,以后Charles会帮大家分享并纪录协议內容。

Charles的应用比较简单,配备好代理商后,Charles就逐渐抓包软件了。

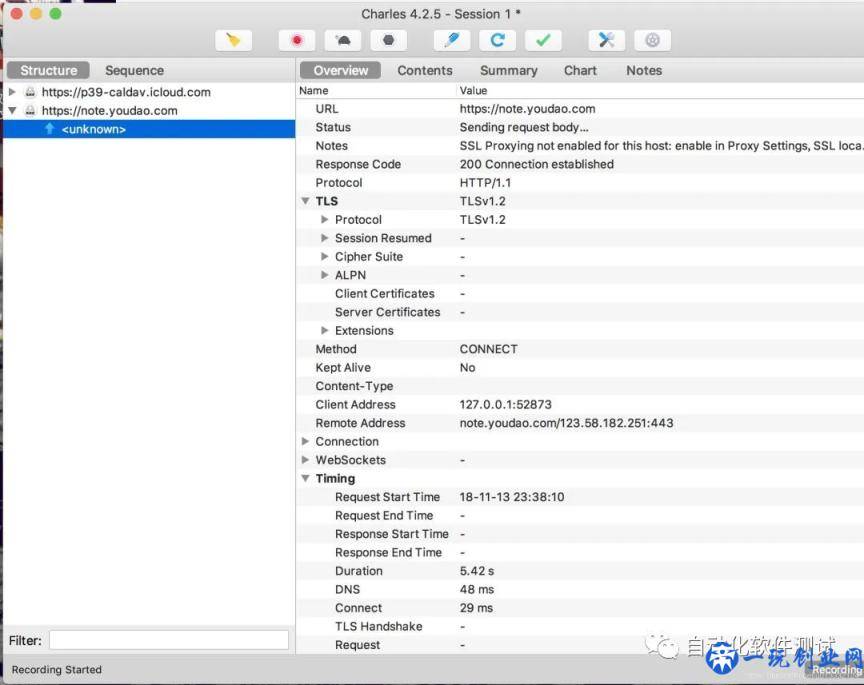

我们可以立即根据Charles的GUi查询包的內容:

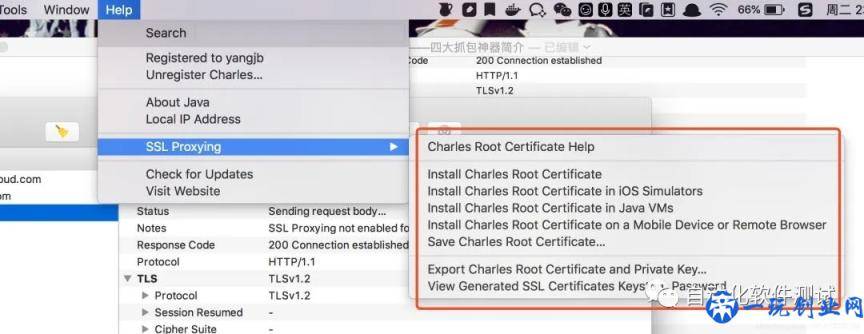

图中中的unknown表示https数据加密后的数据信息,因此见到不协议的主要内容。我们可以根据安裝Charles的资格证书,让Charles还可以查询https协议的主要内容。

优势

- 应用简易,只需配备一下代理地址就可以

- 要抓取https协议的硬件配置也非常简单,只需安裝下charles的资格证书就可以了

05mitmproxy

mitmproxy是python写的一款http抓包工具,尽管只适用http抓包软件,可是它的特征十分强劲,它不仅仅可以抓包软件,还能够对申请开展阻拦、再现等实际操作。和Charles一样,它的机理也是根据代理商,应用的过程中必须设置代理偏向它。

mitmproxy是命令行工具,可是也内置了mitmweb专用工具,可以让消费者在页面上实际操作。此外,mitmproxy还扶持使用者自主撰写软件,可以撰写脚本制作对申请完成解决,随后把改动后的要求传出去。

1、安裝

最先要在设备安裝python3及其pip3.以后根据pip3安裝

| pip3 install mitmproxy |

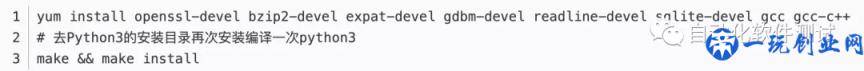

假如安裝mitmproxy全过程中出错ModuleNotFoundError: No module named ‘_ssl’,就必须安裝一下OpenSSL,随后再再次编译程序安裝一下python3。

安装好openSSL后再实行pip3 install mitmproxy

2、应用

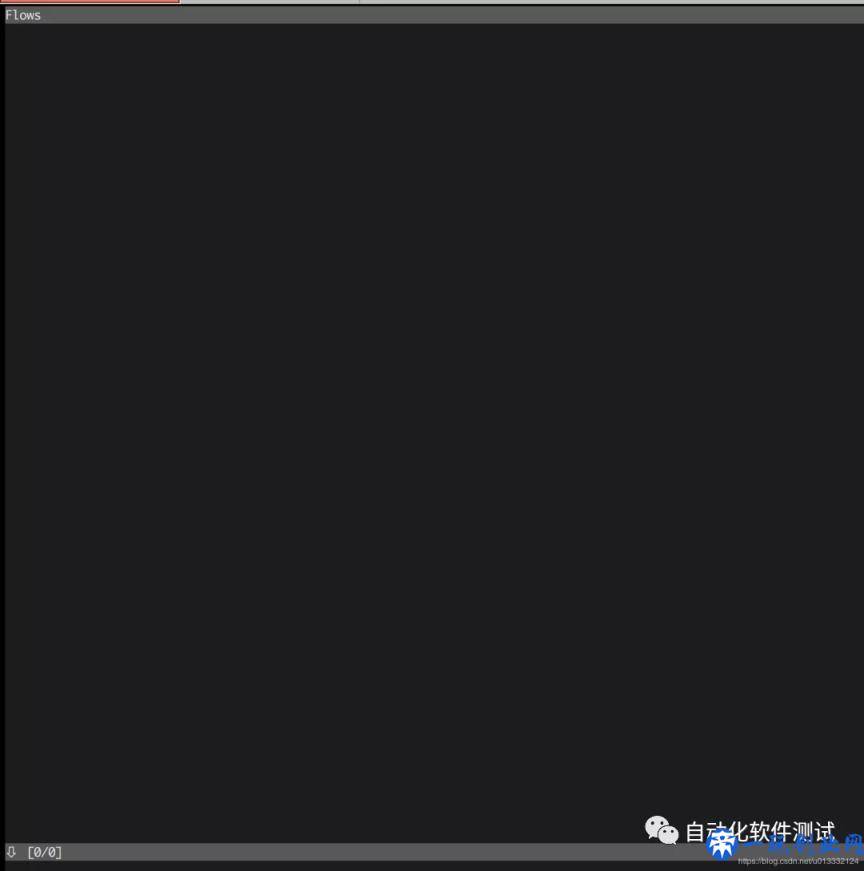

安裝后,立即在命令键入mitmproxy便会进到它的互动页面:

此刻mitmproxy早已逐渐监视8080端口号(默认设置),然后,我们可以去浏览器设置代理商。浏览器设置代理的形式有很多,这儿很少做详细介绍。

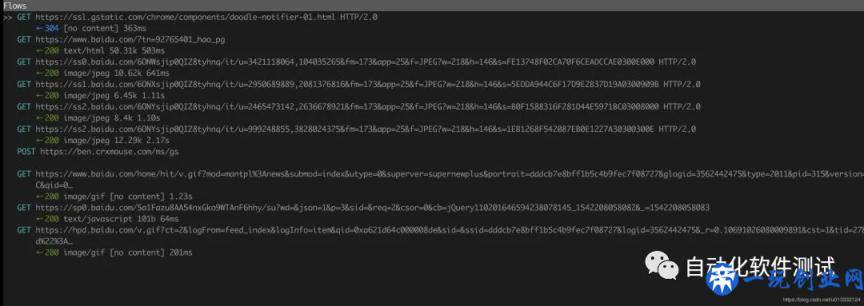

设定完代理商后,浏览电脑浏览器的要求一定会被发至mitmproxy上,mitmproxy依据标准对申请开展阻拦(不配备阻拦标准得话则也不阻拦),全部通过的要求一定会被輸出:

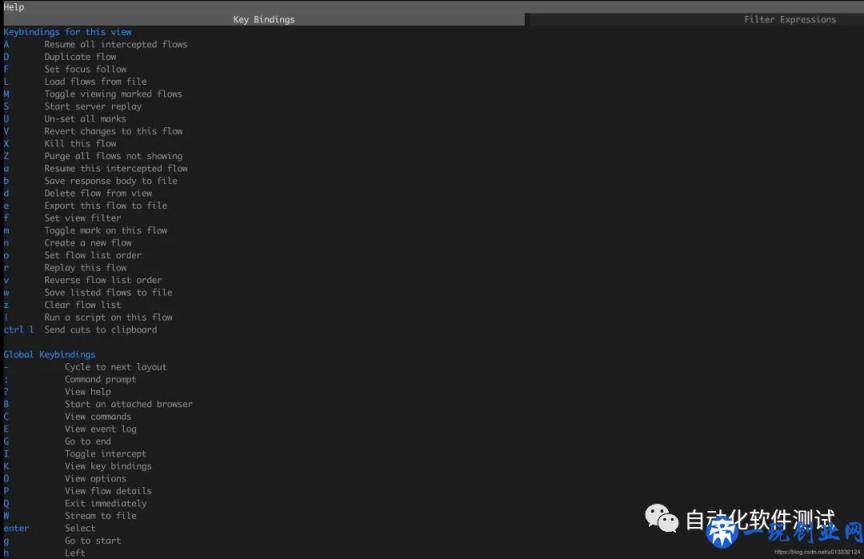

在互动页面上可以利用键盘快捷键实际操作要求。键入疑问’?’,可以查询键盘快捷键的文本文档。

3、下边介紹一些较常用的快键键和作用

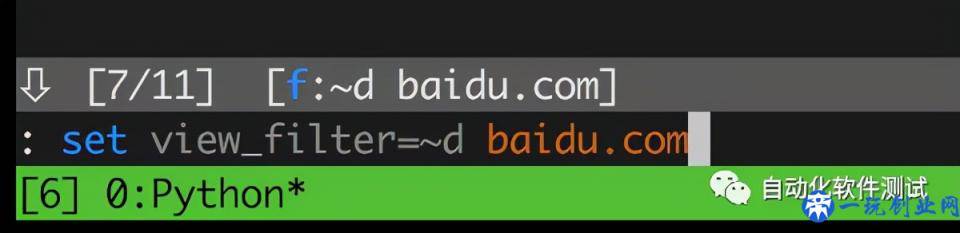

① 请求过滤

在请求列表互动页面,按下f键后,可以键入一些过滤标准:

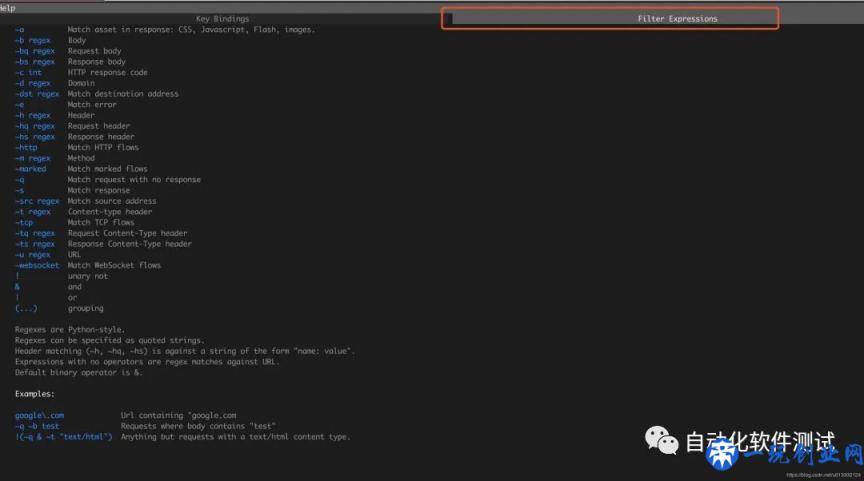

实际的过滤英语的语法可以按下’?‘键后,再按下键盘按键右’—>’或是l键。

②请求阻拦

按下i键后,可以对选定的请求开展阻拦。按mitmproxy接到特定标准的请求时,不容易立刻把它分享出来,反而是等候大家实行resume实际操作后,才会把请求分享出来——在这期间大家甚至于可以对请求开展手动式改动。

红色字体表明该请求被阻拦,以后我们可以按入a键来修复该请求,可以键入A键修复全部被阻拦的请求。

③ 查询/编写请求

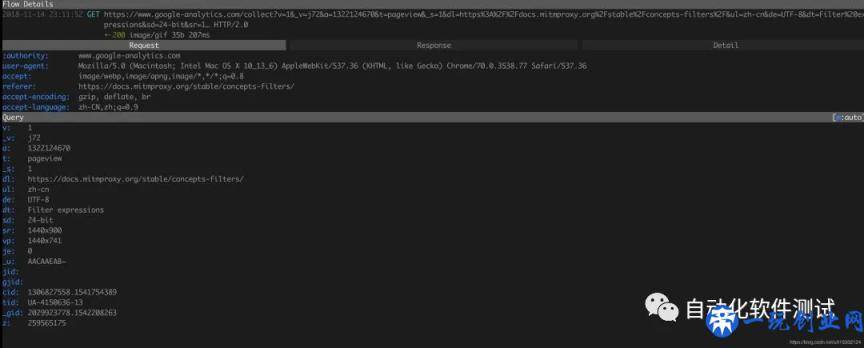

把标示鼠标光标挪动到某一请求上,按回车键可以查询请求的內容。或是电脑鼠标立即点一下请求还可以。

以后根据上下键盘按键可以查询request、response、detail等信息内容。

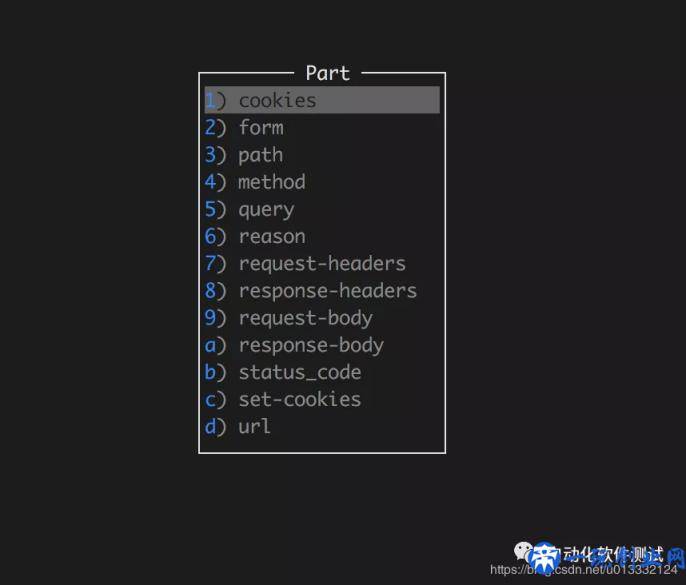

假如要编写请求,可以在这个页面键入e,随后会使我们挑选编写哪块內容:

以后便会进到vim编写页面编写对应的信息了(储存后会起效)。

④ 再发请求

mitmproxy的鼠标光标偏向某一请求时,按下r键可以再发这一请求(再发前可以对该请求开展编写)。

按下’:’键后,可以键入指令,那样大家就可以根据过滤标准大批量的再发请求

replay.client是mitmproxy内嵌的一个指令,大家还可以自主撰写指令。命令的撰写可以参照官方网站文本文档,这儿不做详细介绍。

⑤ 软件开发设计

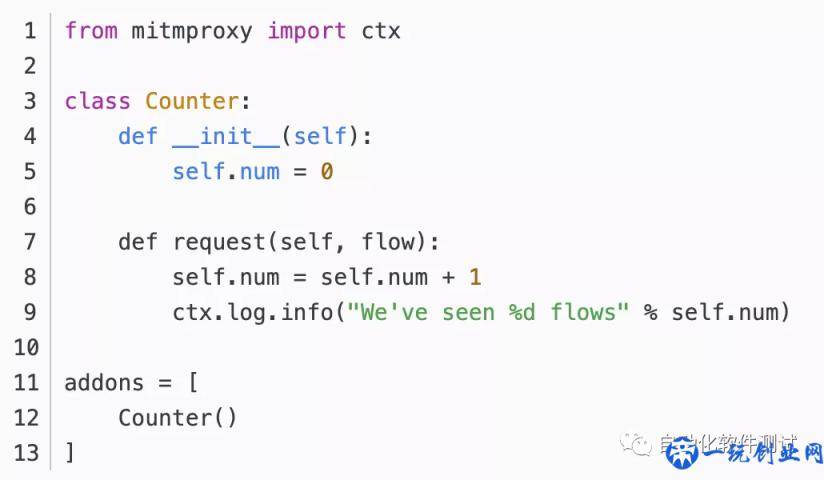

我们可以撰写软件,随后重新启动的情况下特定软件,mitmproxy解决请求的过程中会实行一个软件的链,那样大家就可以对请求开展编写随后再推送出去了。

使用官方网站的软件demo:

这一办法对每一个请求开展解决,随后打印出编号。根据mitmproxy -s test.py来让软件起效。根据软件可以关联各种各样联接事情。有兴趣的朋友们可以自己去mitmproxy官方网站看文本文档,这儿很少做详细介绍。

⑥ 储存捉到的请求数据信息

根据w键盘快捷键我们可以把此次捉到的请求包储存到文档上。

根据mitmproxy -r file可以载入之前爬取的请求信息内容开展剖析。

优势:

- 命令实际操作,可以在无GUI页面的网络服务器上应用

06总 结

针对这好多个抓包软件武器,我汇总了下应用情景:

- 只抓http协议得话:强烈推荐应用mitmproxy。mitmproxy丰富多彩的作用不但可以考虑人们的抓包软件要求,还能够提高人们的工作效能。例如检测可以抓包软件后一键再发请求来再现bug,开发设计调节的过程中可以改动请求內容这些

- 如果是线上上的沒有GUI的网络服务器:强烈推荐应用tcpdump,尽管mitmproxy还可以适用命令抓包软件,可是工作环境的网络服务器尽量不要乱安裝第三方软件。此外,大部分网络服务器都是有装tcpdump。我们可以根据把请求的信息輸出到文档,随后复制会自身的计算机用wireshark剖析。

- 要想爬取http之外的协议书得话:立即上wireshark。功能齐全。针对Charles,觉得用了mitmproxy以后,就基本上用不到Charles了。Charles仿佛还可以编写后再推送,可是觉得并不是非常好用,很有可能我就用的没有很熟吧。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。